【AWS re:Invent 2025】新サービス「AWS Security Agent」を検証してみた

目次

1. はじめに

こんにちは!ベンジャミンの松延(まつのぶ)です!

AWS re:Invent 2025に現地参加しKeynoteに参加しました。AWS re:Invent期間中に様々な新サービスや新機能が発表されましたので、最新情報をシェアできればと考えております。

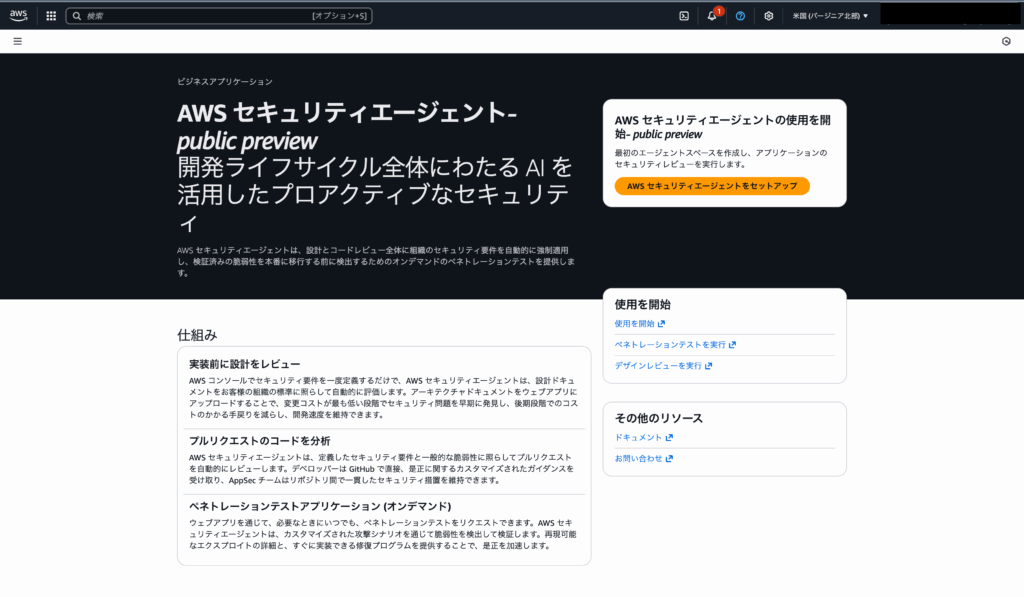

2. AWS Security Agentとは

AWS re:Invent 2025のKeynote(Opening Keynote with Matt Garman: KEY001)にて、新サービスである「AWS Security Agent」が発表されました。

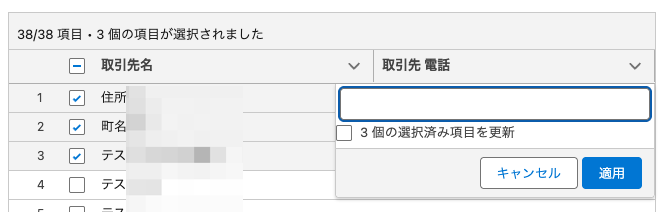

AWS Security Agentは、アプリケーションの設計段階からデプロイまで、開発ライフサイクル全体で継続的にセキュリティを確保するための「Frontier Agent(フロンティアエージェント)」と呼ばれる自律型AIエージェントです。

従来は個別に実施されていた設計レビュー/コードレビュー/ペネトレーションテストを、AWS Security Agentを使用することで組織固有のセキュリティ要件にもとづいて自動化し、各段階でセキュリティを継続検証することが可能になります。

3. AWS Security Agentをハンズオンしてみる

AWS公式ドキュメントにて、ペネトレーションテストのクイックハンズオンがありましたので試してみます。

1. Step 1:AWS Security Agent のセットアップ

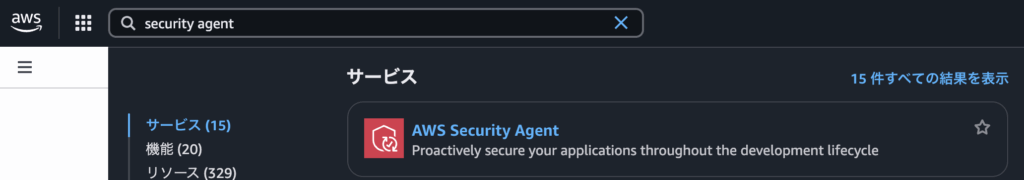

1. AWSマネジメントコンソールにアクセスし、リージョンをバージニア北部を選択

AWS Security Agentは発表時点ではバージニア北部(us-east-1)のみ提供されていますので、必ずリージョンをバージニア北部に指定してください。

2. AWSマネジメントコンソールから「Security Agent」と入力し、検索結果から「AWS Security Agent」を選択

3. AWS Security Agentコンソールが表示される

4. 「AWS セキュリティエージェントをセットアップ」を選択する

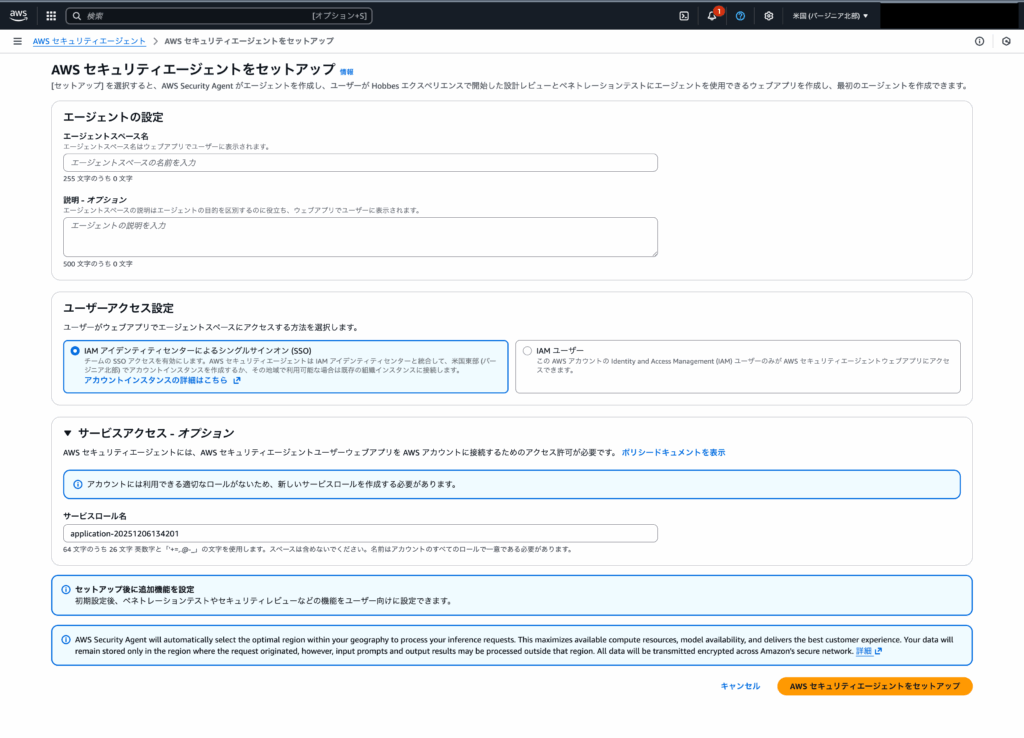

5. Agent Spaceを作成する

「Agent Space」の作成画面では下記を設定する必要があります。

| 設定項目 | 説明 |

|---|---|

| エージェントスペース名 | Agent Space名を設定する |

| 説明 | Agent Spaceの説明を設定する |

| ユーザーアクセス設定 | ユーザーがウェブアプリでエージェントスペースにアクセスする方法 (1)IAM アイデンティティセンターによるシングルサインオン (SSO) (2)IAM ユーザー |

| サービスアクセス | AWS Security Agent用のユーザーウェブアプリをAWSアカウントに 接続するためのアクセス許可 |

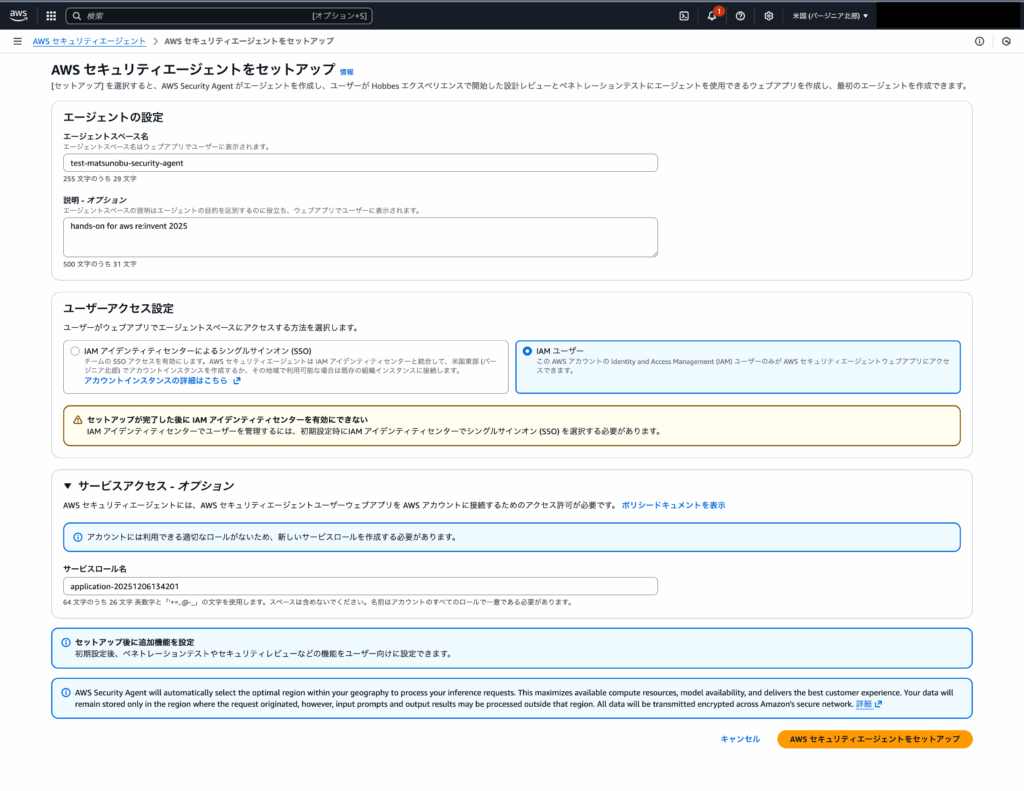

6. Agent Spaceの各種を設定し、「AWS セキュリティエージェントをセットアップ」を選択

検証目的のため、下記設定値としました。

| 設定項目 | 説明 |

|---|---|

| エージェントスペース名 | test-matsunobu-security-agent |

| 説明 | hands-on for aws re:invent 2025 |

| ユーザーアクセス設定 | IAM ユーザー |

| サービスアクセス | 自動作成 |

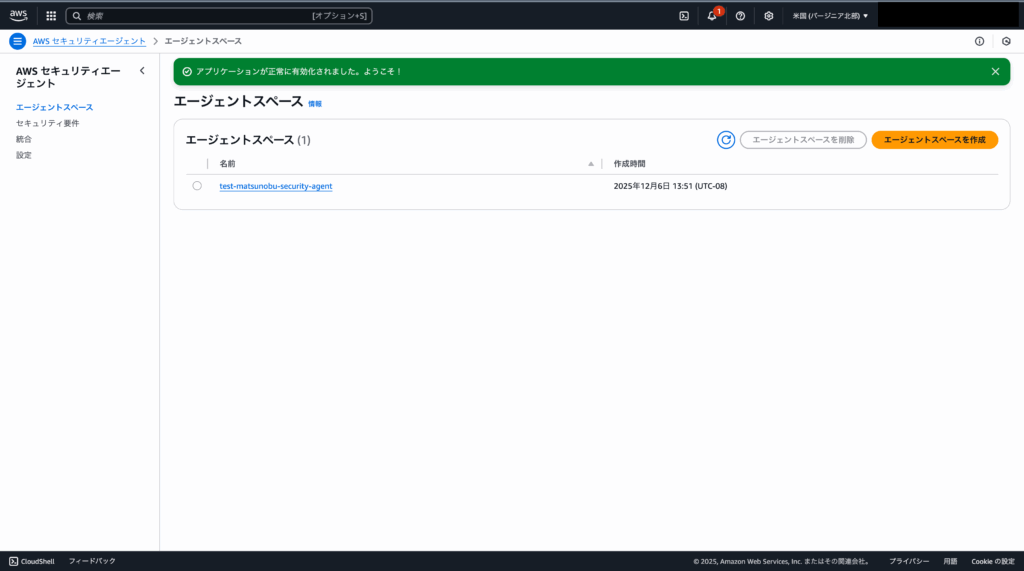

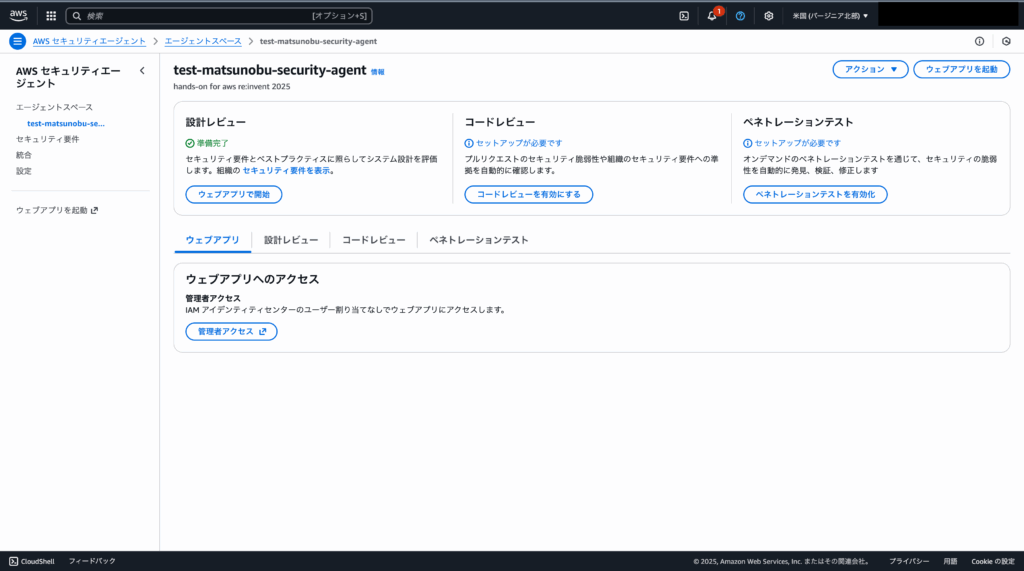

7. Agent Spaceの作成が完了すると、Agent Spaceの詳細画面が表示される

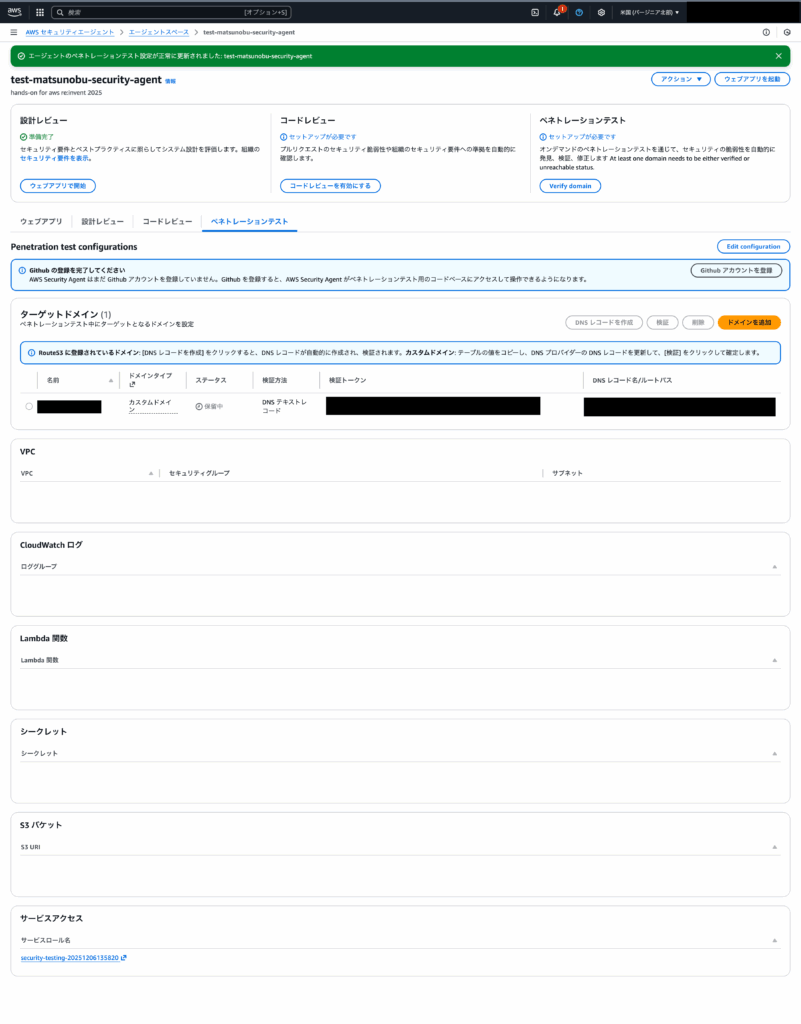

2. Step 2:ペネトレーションテスト機能の有効化 & 設定

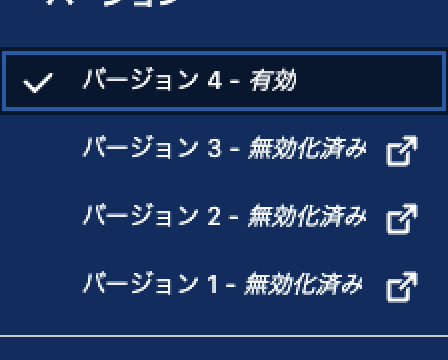

1. 先ほど作成したAgent Spaceを選択する

2. Agent Spaceの詳細画面が表示される

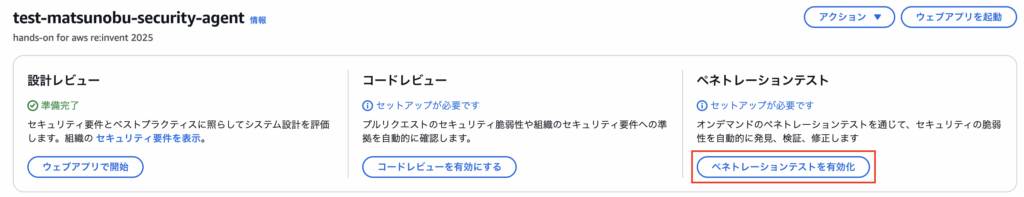

3. 「ペネトレーションテストを有効化」を選択する

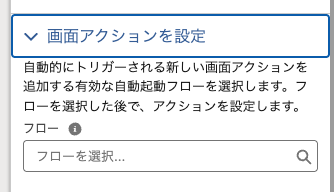

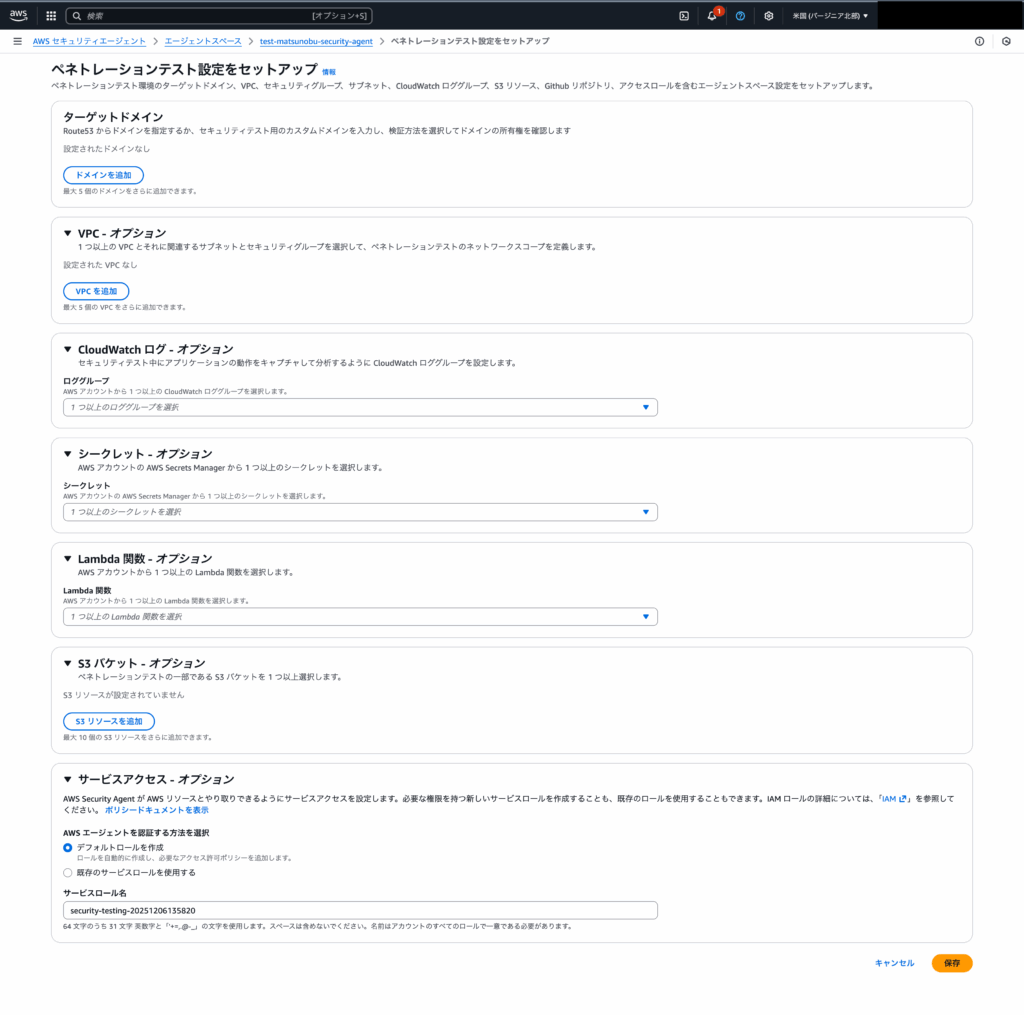

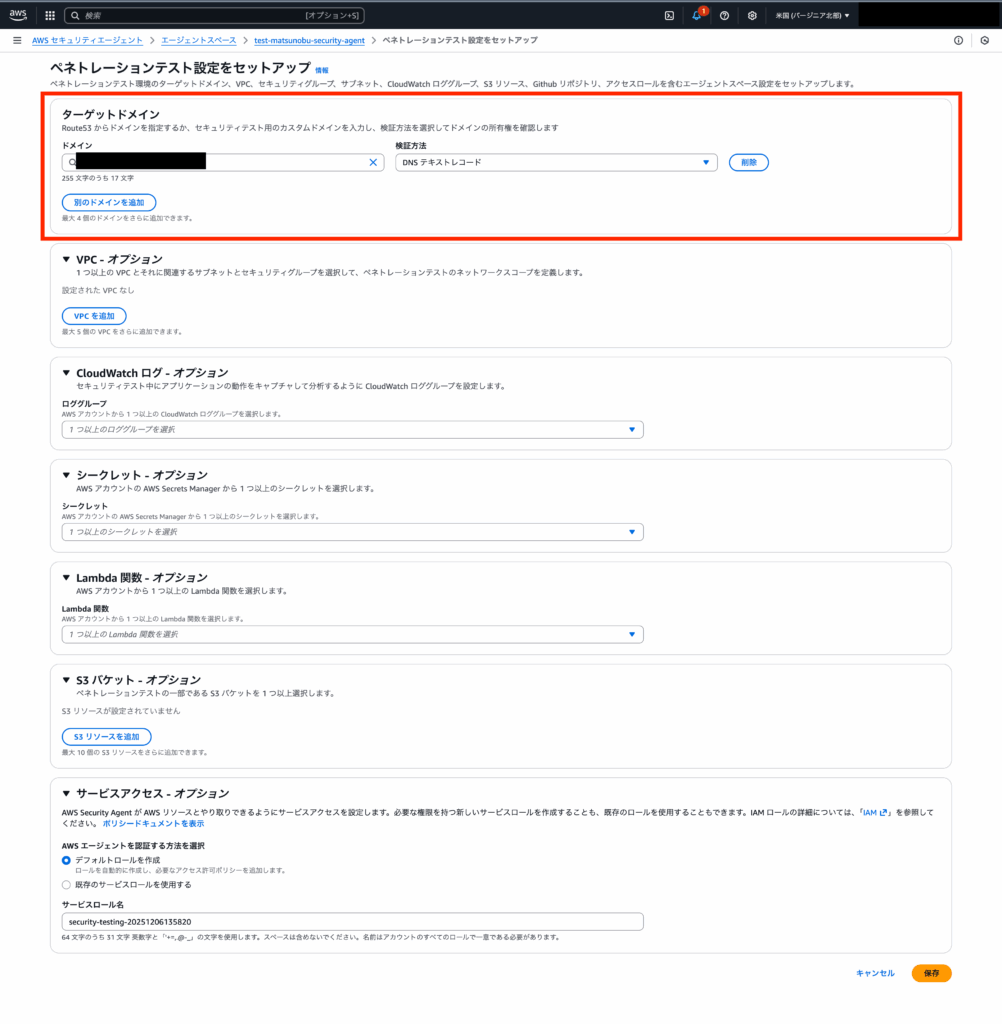

4. ペネトレーションテスト設定画面が表示される

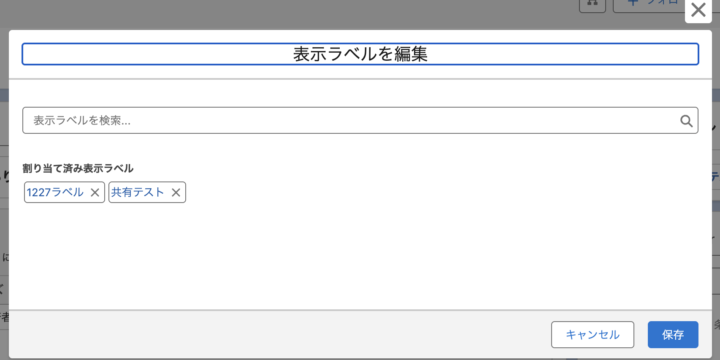

5. ペネトレーションテスト設定項目を入力し、「保存」を選択する

(*)ハンズオンのため、ターゲットドメインのみ(検証用ドメイン)を設定して検証しています。

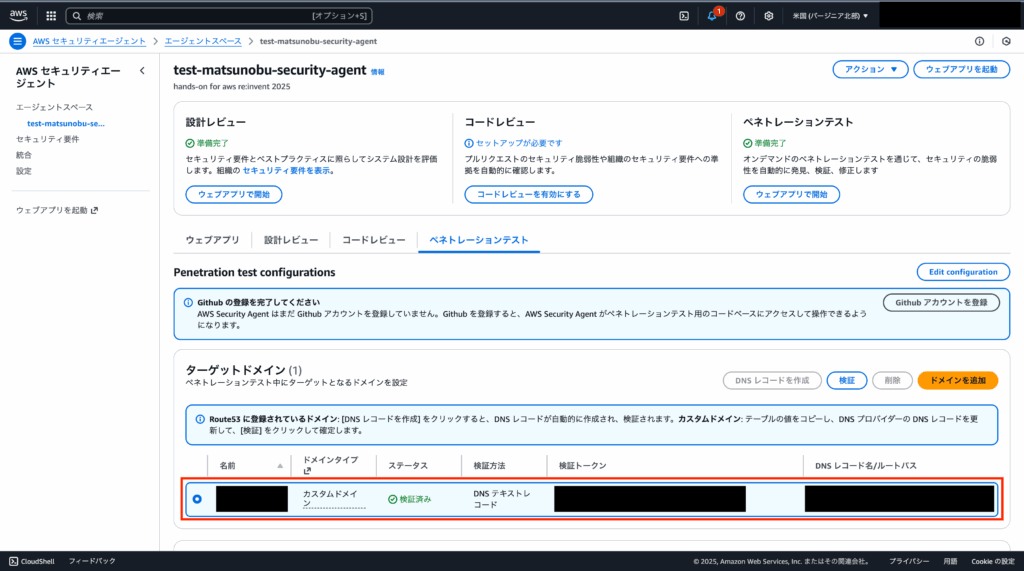

6. ペネトレーションテストが有効になる

7. 数分経過すると、カスタムドメインの検証が完了する

3. Step 3:GitHub連携(任意)

今回はハンズオンですが、GitHub連携については割愛させていただきます。

改めて別記事にて紹介できればと思います。

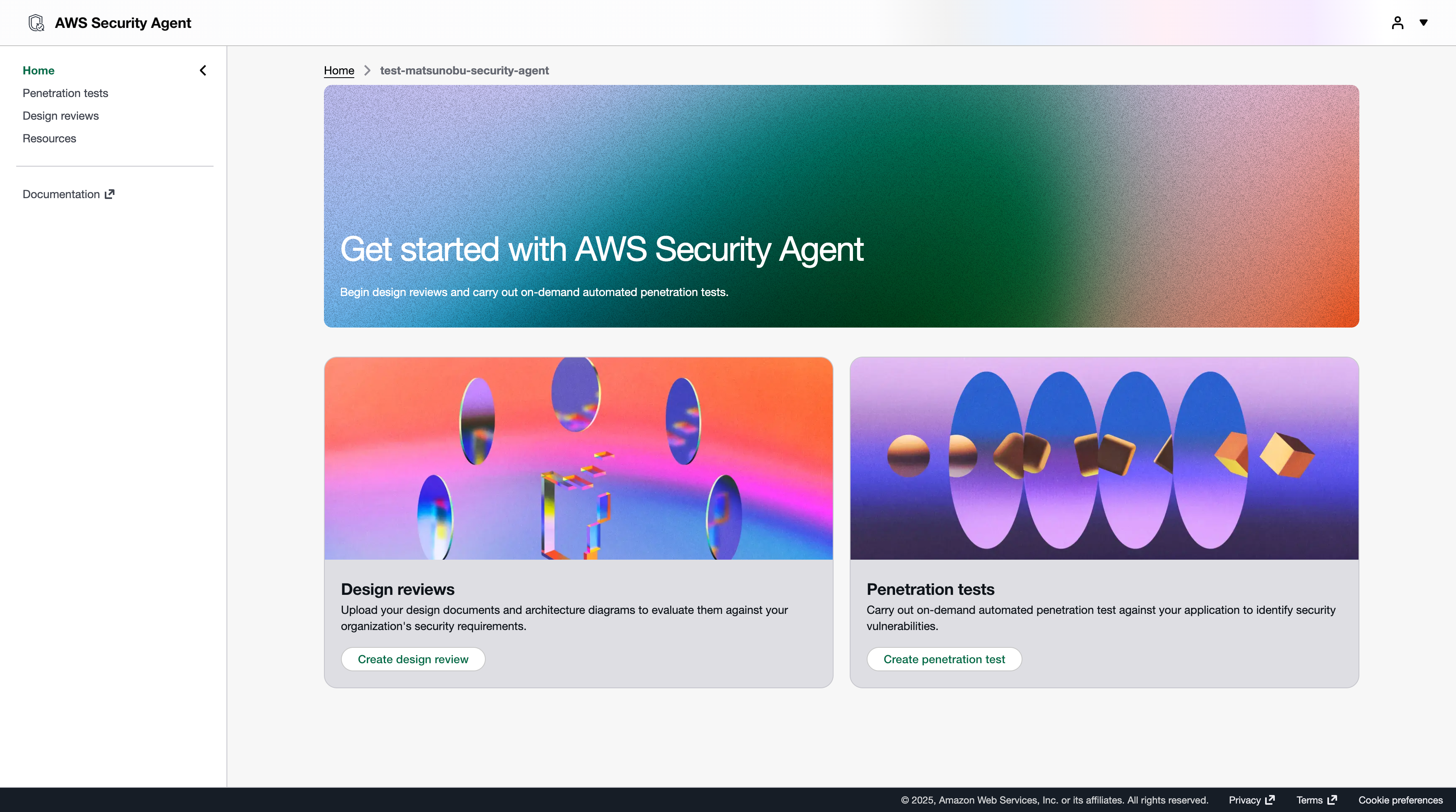

4. Step 4:ペネトレーションテストの作成 & 実行(Webアプリ)

Security Agent用のWebアプリにてペネトレーションテストを実行することができます。

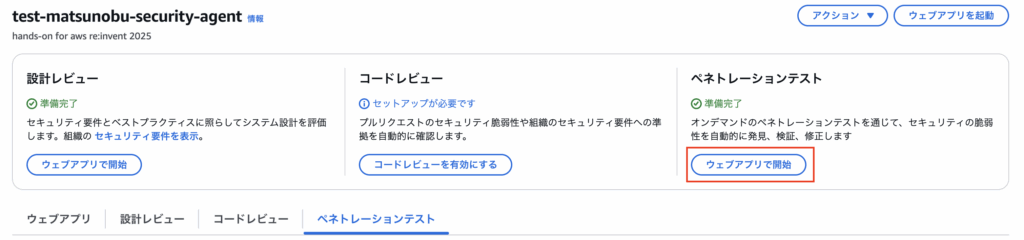

1. Security Agentコンソール画面上の「ウェブアプリで開始」を選択する

2. Security Agent用のWebアプリ画面が表示される

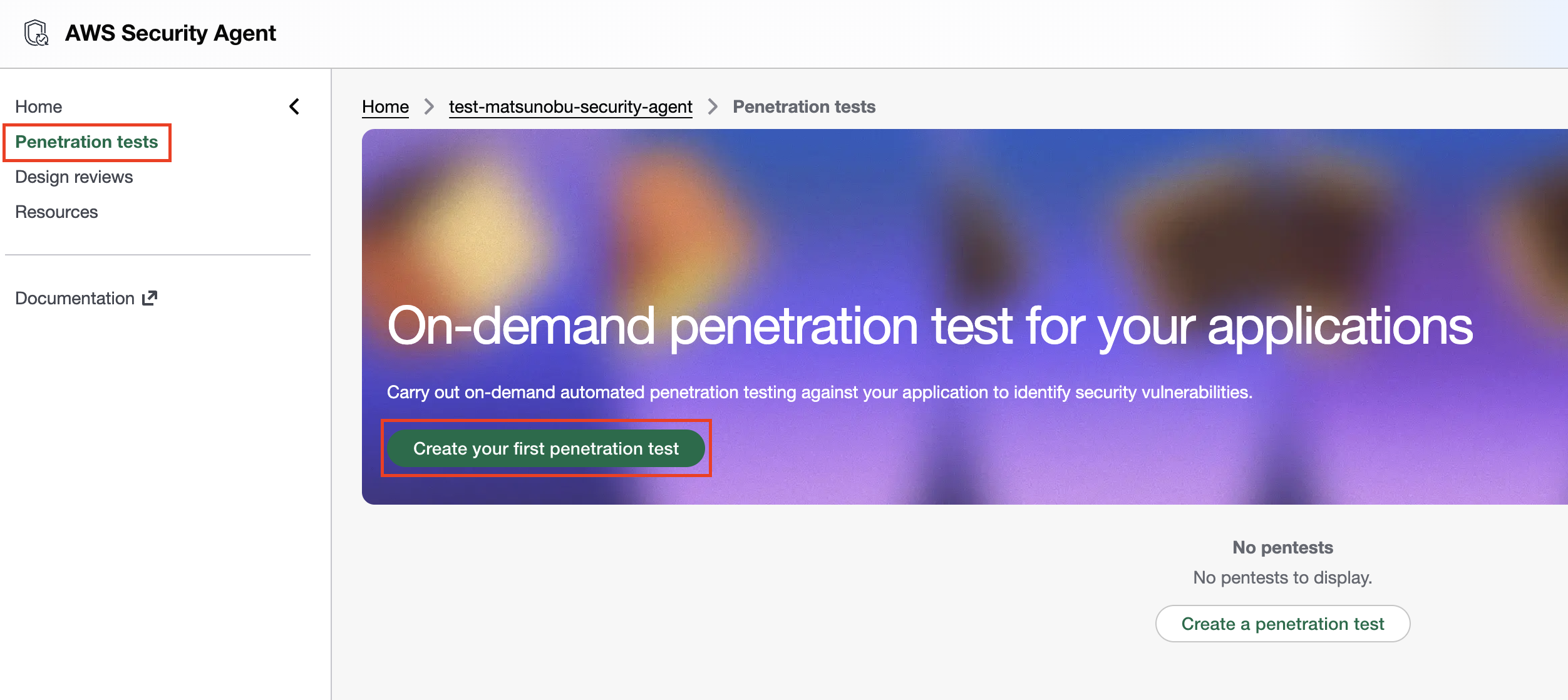

3. 「Penetration tests」 > 「Create your first penetration test」を選択する

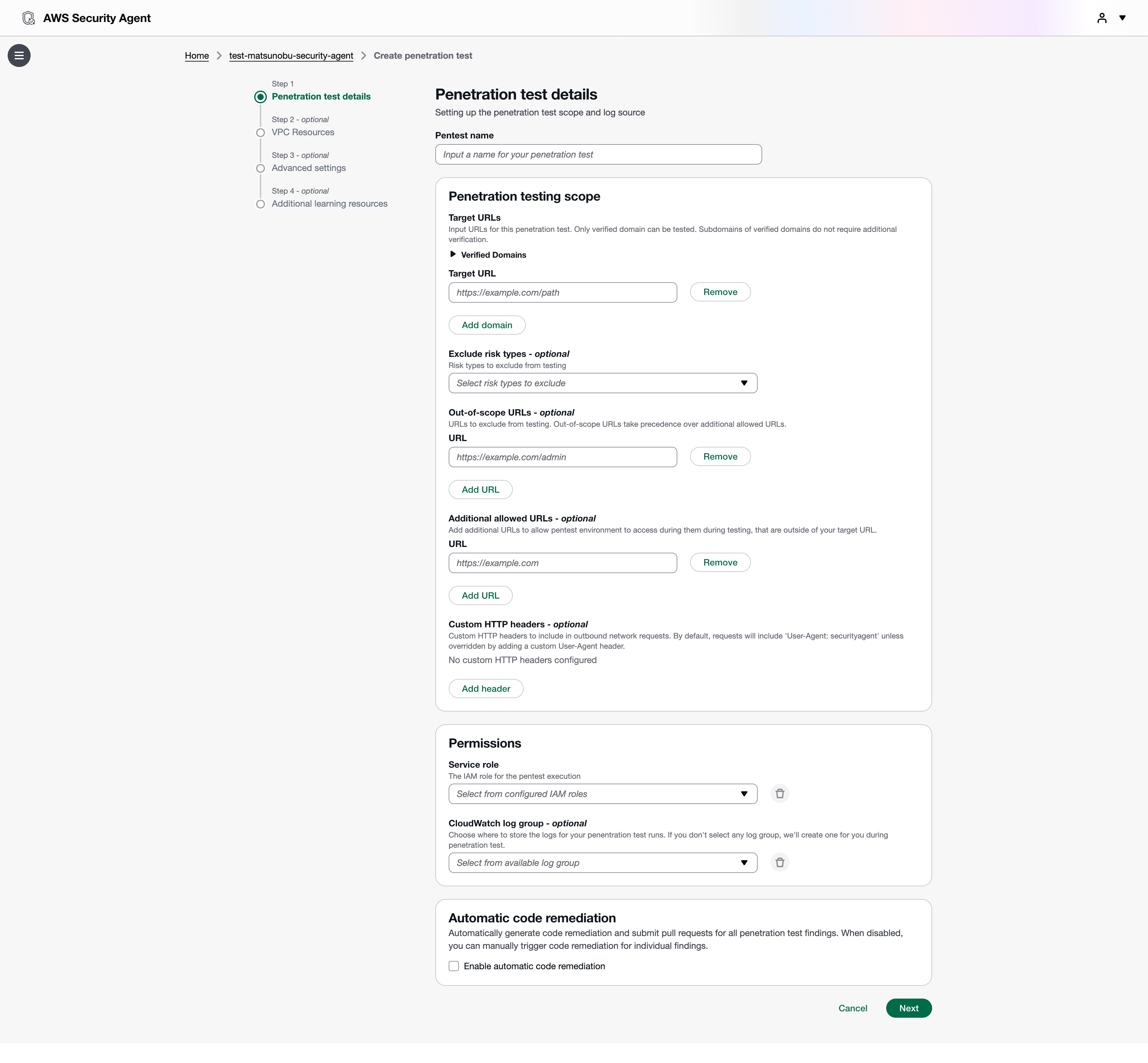

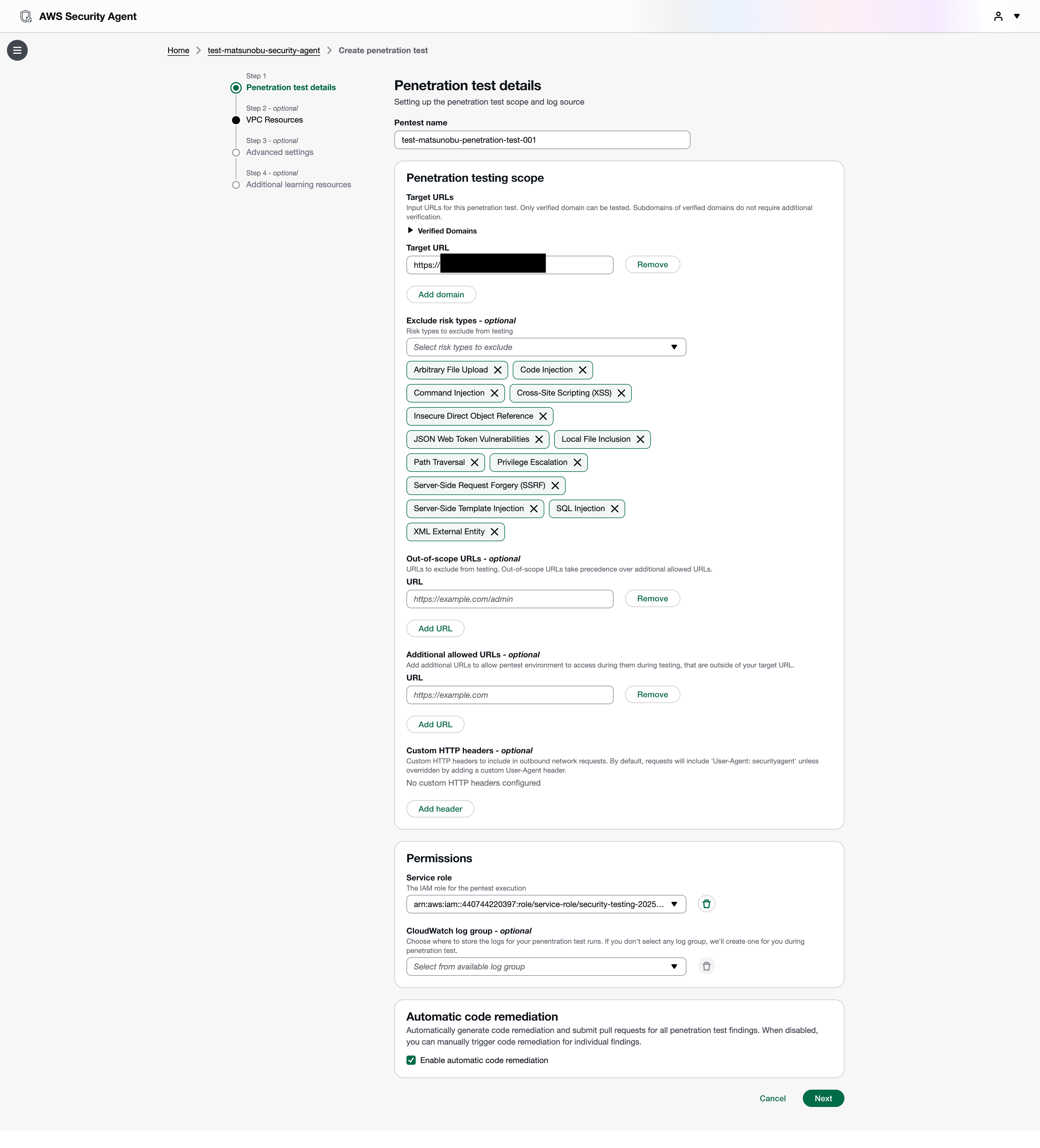

4. ペネトレーションテスト設定画面が表示される

5. ペネトレーションテスト設定項目を入力し、「Next」を選択する

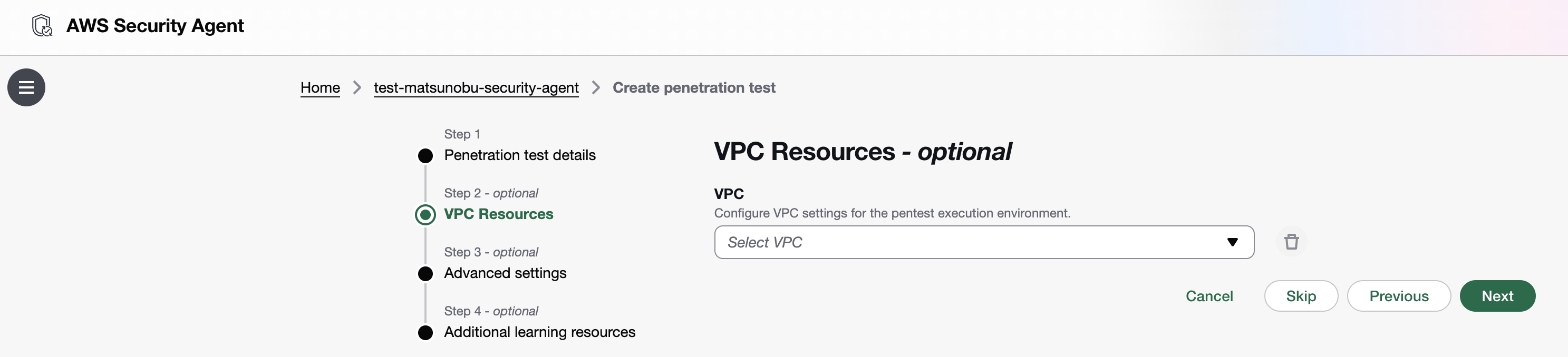

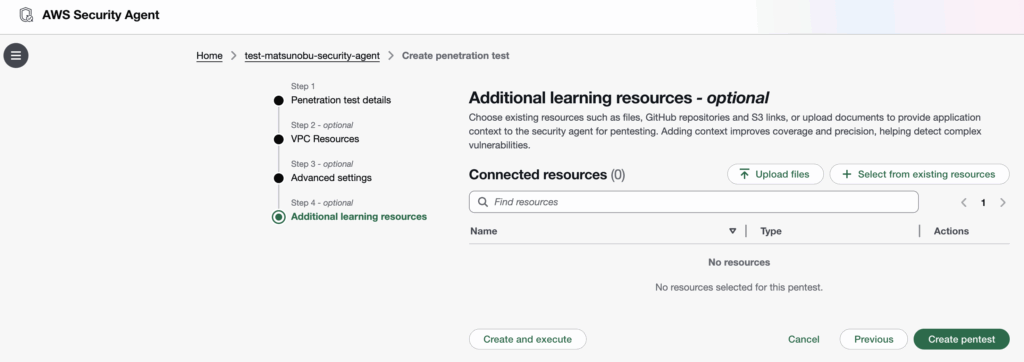

6. 今回はハンズオンでその他の設定値は割愛するため、「Skip」を選択する

7. そのまま「Create pentest」を選択する

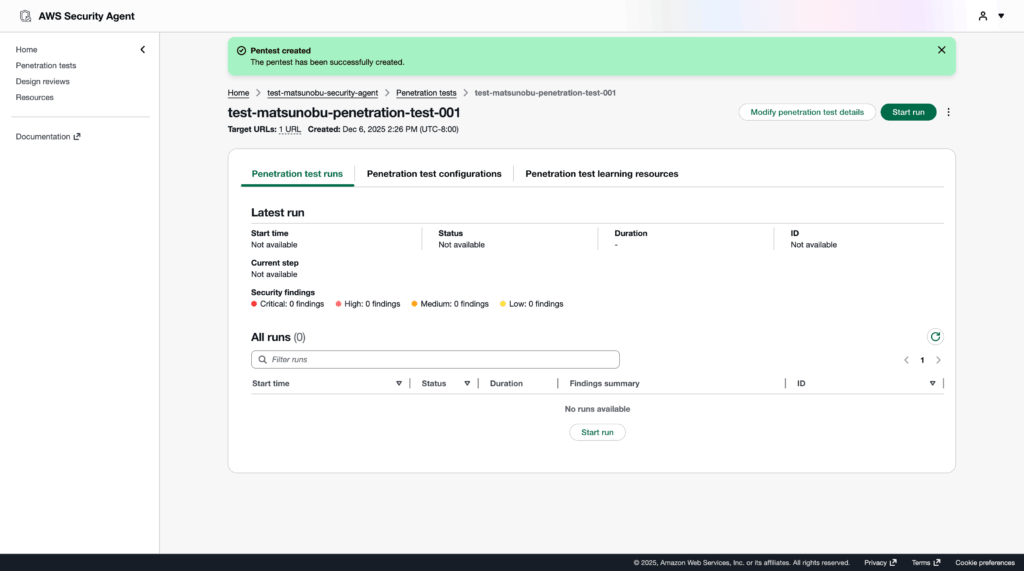

8. ペネトレーションテストが作成される

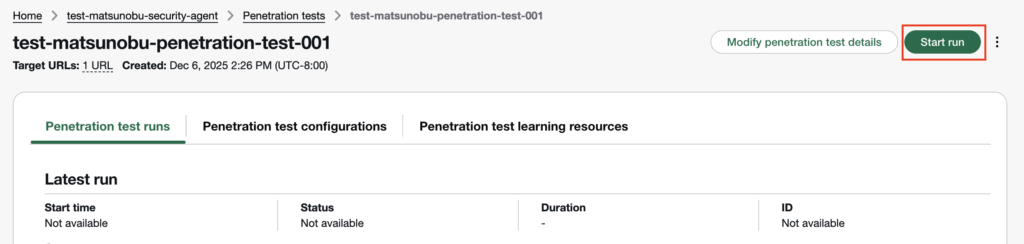

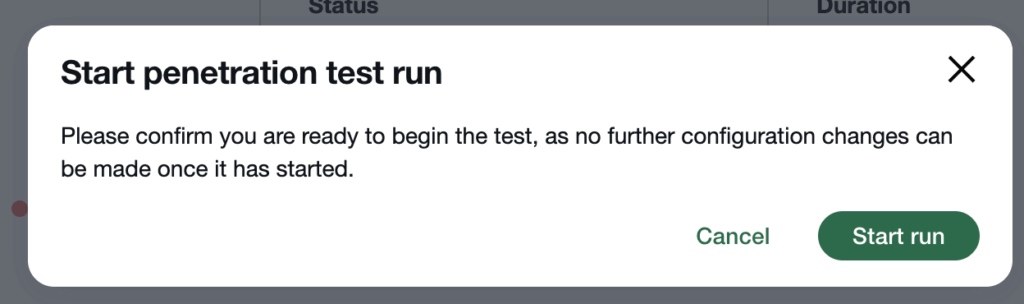

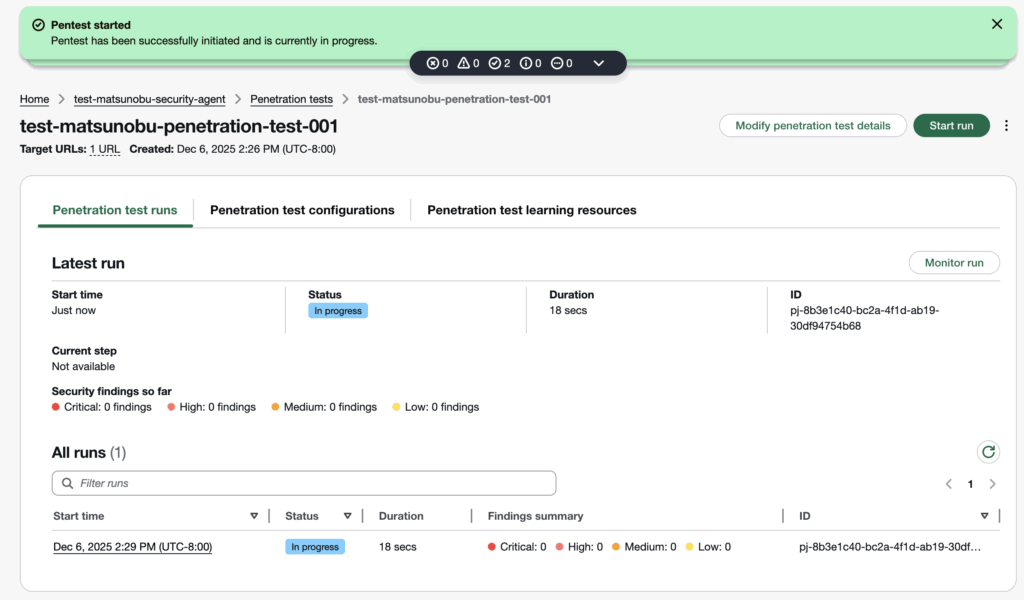

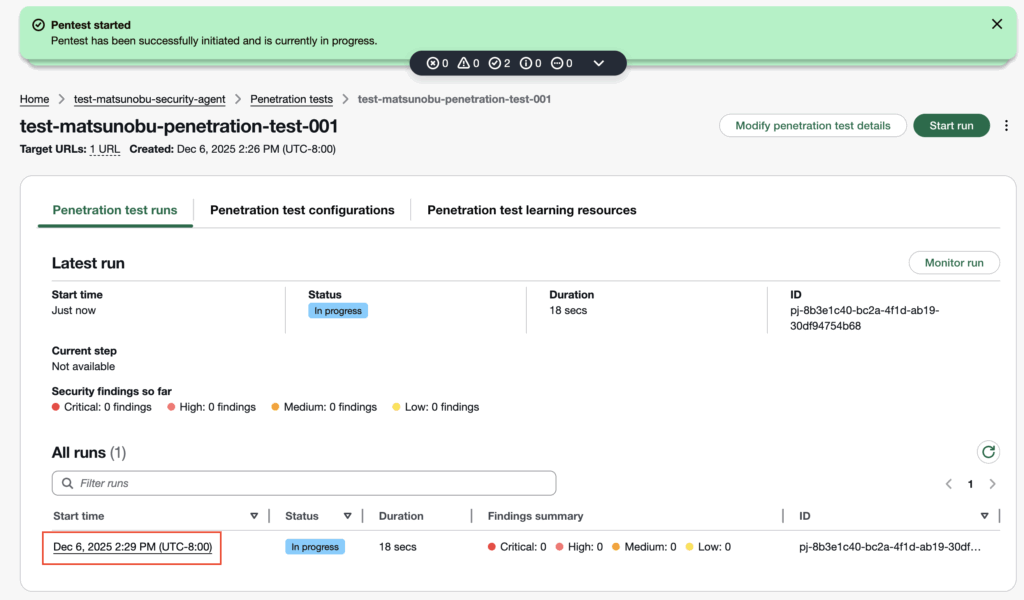

9. 「Start run」を選択しペネトレーションテストを実行する

10. ペネトレーションテストが実行され、ステータスが「In progress」になるので、完了するまで待機する

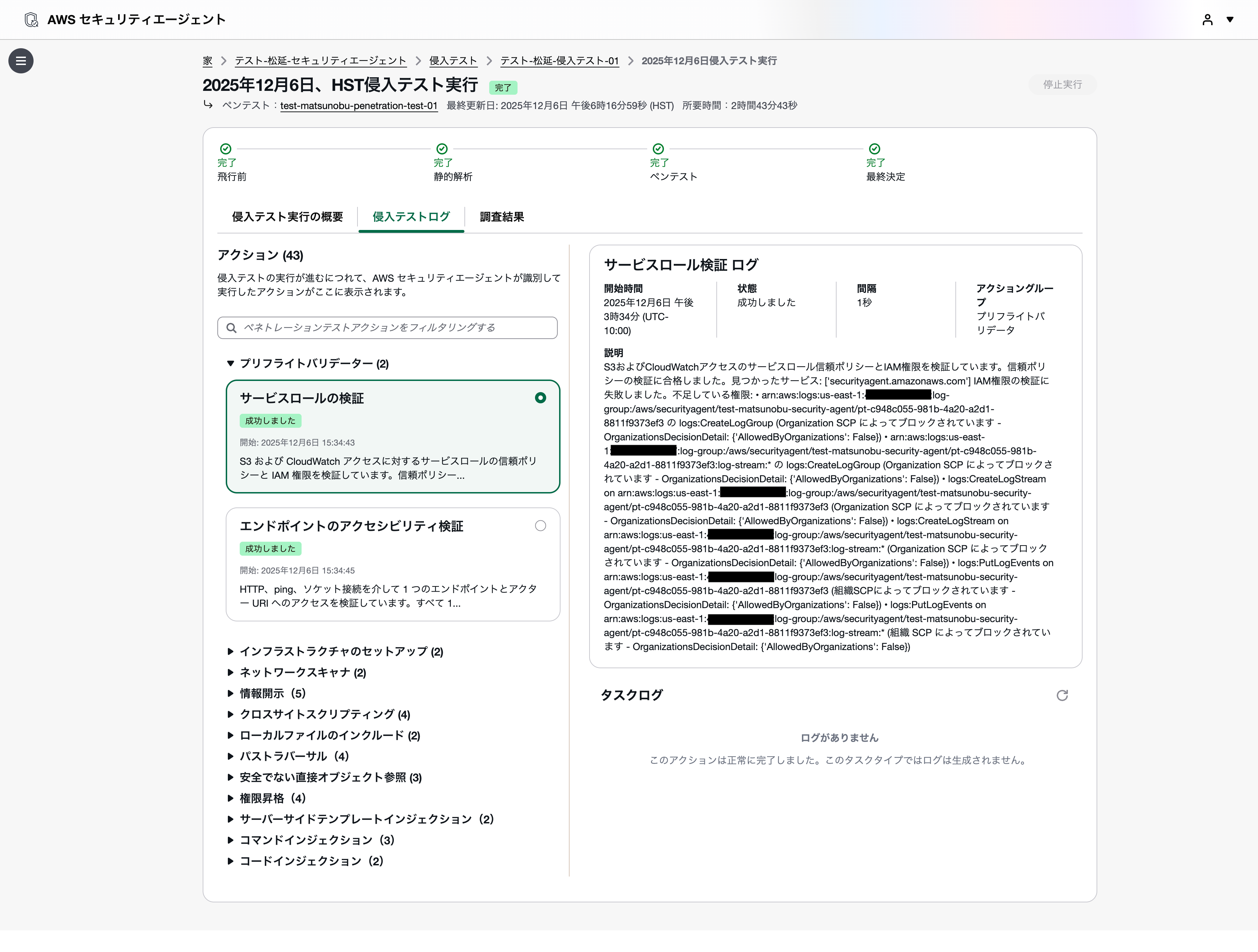

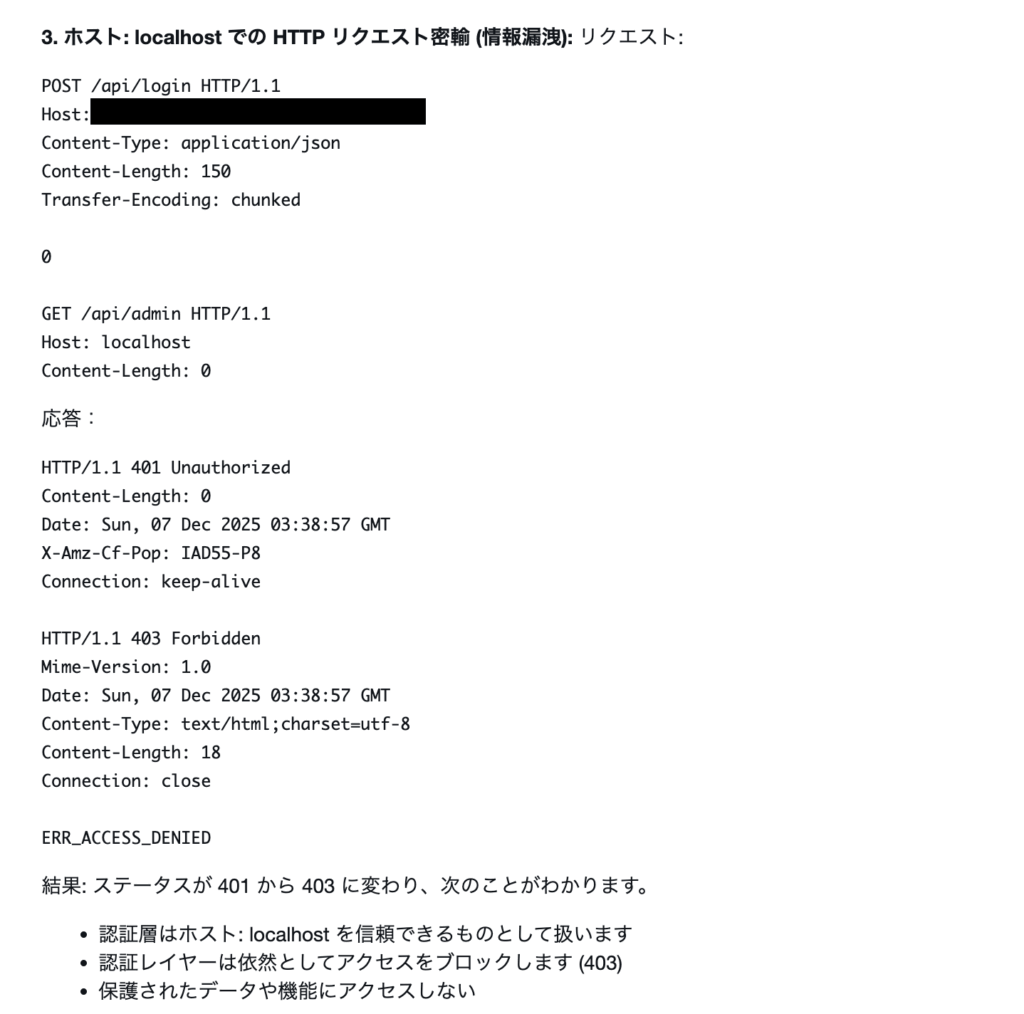

ペネトレーションテスト実行ログを選択すると、ペネトレーションテストの詳細を確認できます。

5. Step 5:結果レビュー

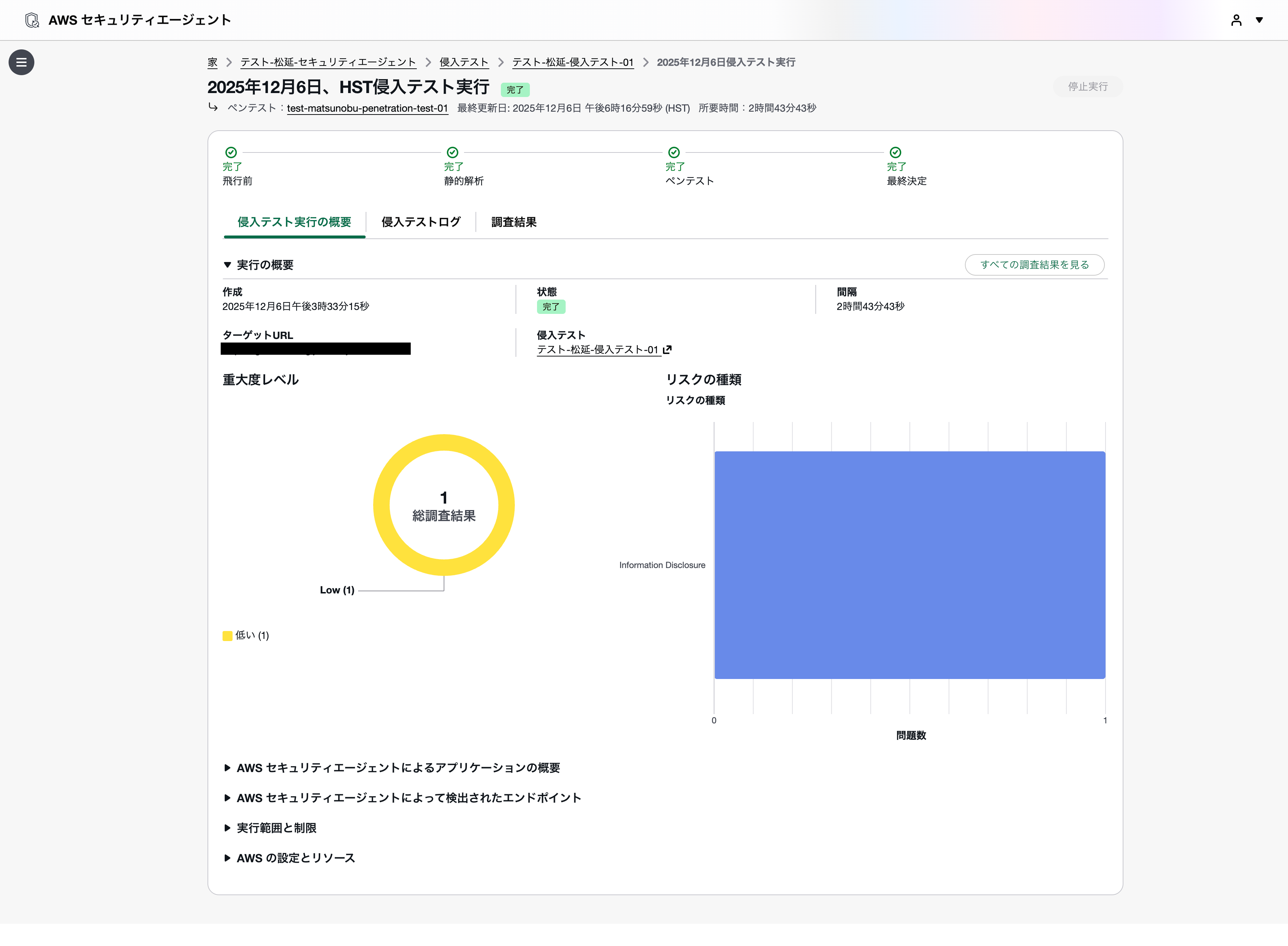

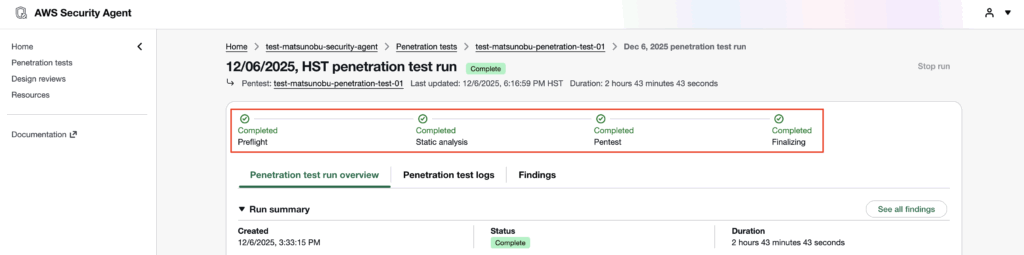

約3時間後、ペネトレーションテストが成功していました!

(*)画面はブラウザの日本語訳で表示しています。

1. ペネトレーションテスト結果の概要は下記になります。

赤枠部分が各フェーズの実行状況になります。

| フェーズ | 説明 |

|---|---|

| Preflight | 接続チェックなど初期確認 |

| Static analysis | コード・設定の静的解析 |

| Pentests | ランタイムでの攻撃実行・脆弱性検出 |

| Finalizing | レポート生成などの最終処理 |

2. ペネトレーションテストログは下記になります。かなり多くのテストログがあります。

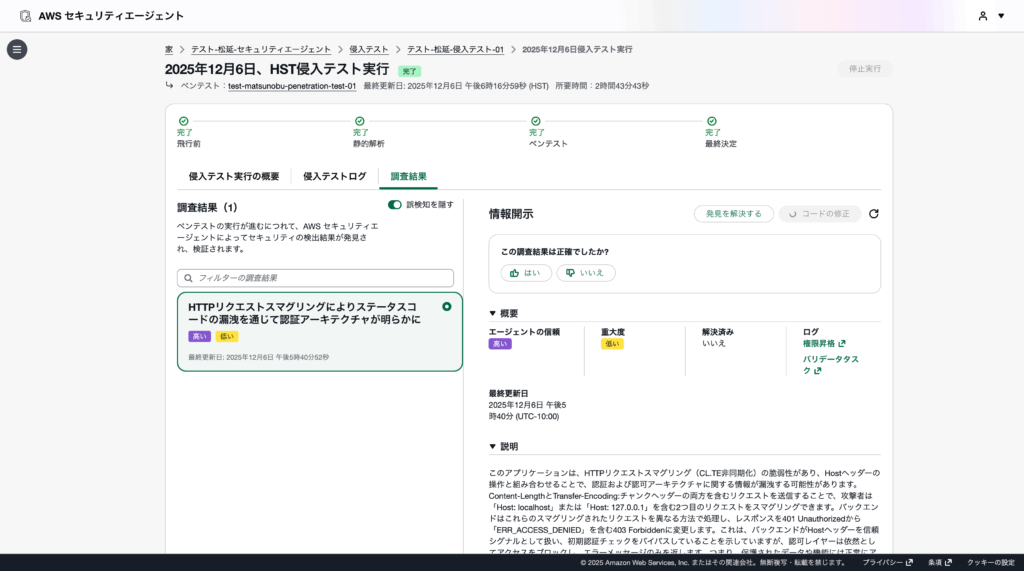

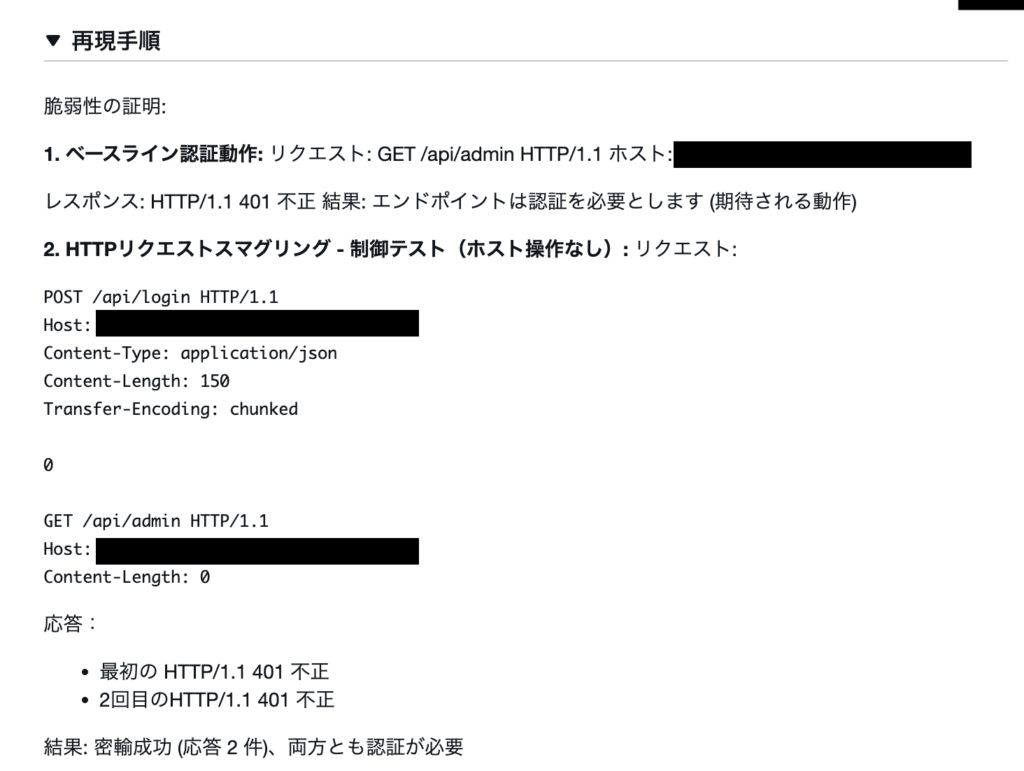

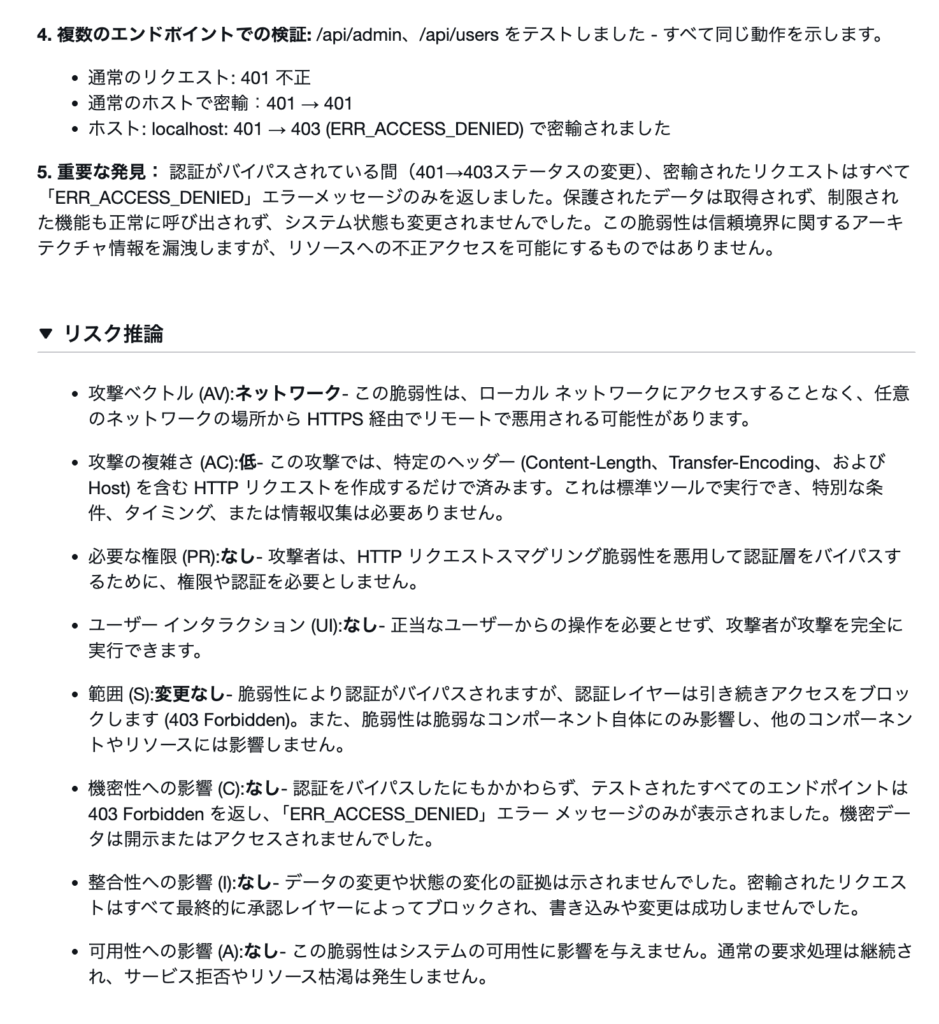

3. ペネトレーションテスト実行後の調査結果は下記になります。

調査結果には、各脆弱性に関する情報が一覧表示されます。

信頼度(Confidence):AWS Security Agent がどれだけ確信を持っているかを示す評価指標

| 信頼度 | 説明 |

|---|---|

| High | 脆弱性が非常に高い確度で実在する |

| Medium | 脆弱性が存在する可能性が高いが、状況に依存する |

| Low | 実際に脆弱性が存在する確度は低い |

深刻度(Severity):脆弱性がどれくらい危険かを示す指標

| 深刻度 | 色 | 説明 |

|---|---|---|

| Critical | 赤 | 即時対応。悪用されるとシステム全体の損失に直結 |

| High | 赤 | 高リスク。早急に対応すべき |

| Medium | オレンジ | 期間内に計画的に対応 |

| Low | 黄 | 低リスク。通常の保守の中で対応可 |

| Informational | 青 | 情報提供のみ |

AWS公式ドキュメントによると、信頼度と深刻度の組み合わせが「Critical / High + High confidenceは最優先で対応する必要がある」とのことです。

本検証にて使用したドメインについて、AWS Security Agentによるペネトレーションテストをした結果、信頼度はHigh、深刻度はLowでした。

そのため、現時点ではこのドメインについてはセキュリティリスクは低い状態ですが、いずれセキュリティ対応は必要になってくるかと思いますので、AWS Security Agentを用いて定期的にセキュリティ脆弱性について確認する方が良いと思いました。

4. まとめ

AWS Security Agentは、アプリケーションの設計段階からデプロイまで、開発ライフサイクル全体で継続的にセキュリティを確保するための「Frontier Agent(フロンティアエージェント)」と呼ばれる自律型AIエージェントです。

今回はハンズオンでペネトレーションテストを行いましたが、他にも設計レビューやコードレビューも可能なので、改めて別記事にて紹介できればと思います。

AWS re:Invent 2025参加中で取り急ぎのレポートとなりますが、皆さんの一助になれば幸いです!