PoC|DXGWによる折り返し通信の制御

検証概要

拠点側ネットワークアドレス範囲がAWS側ネットワークアドレス範囲を含む場合の通信制御方法を検証

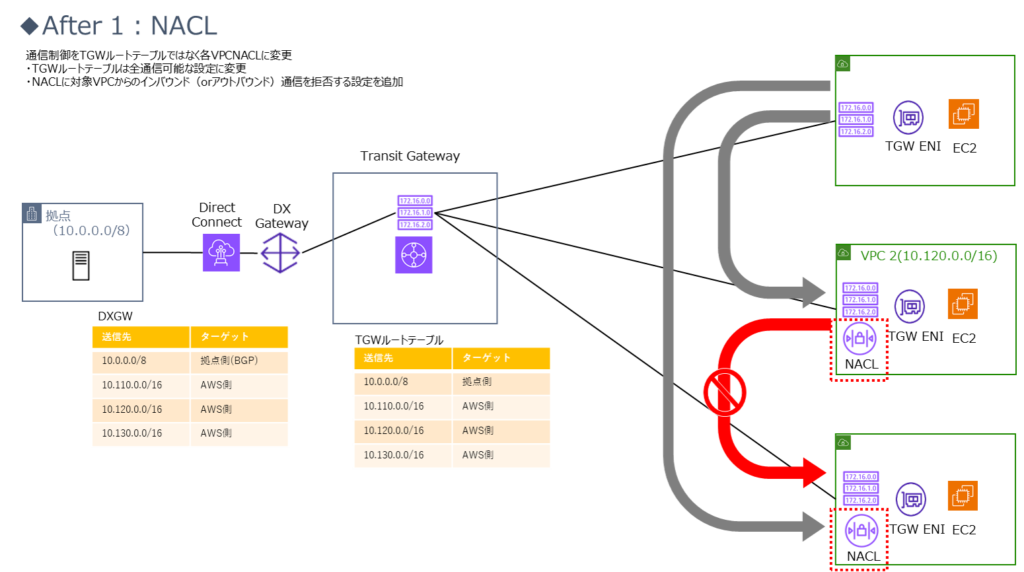

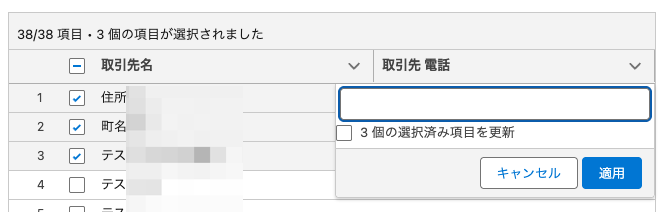

1.VPCでNACLを設定(インバウンド制御orアウトバウンド制御)

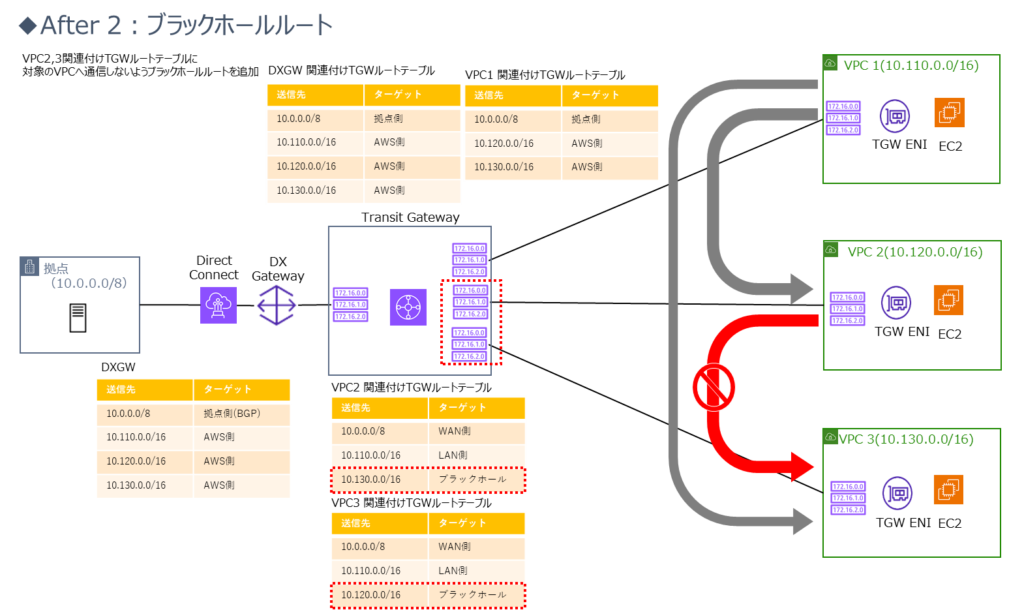

2.Transit Gatewayルートテーブルにブラックホールルートを設定

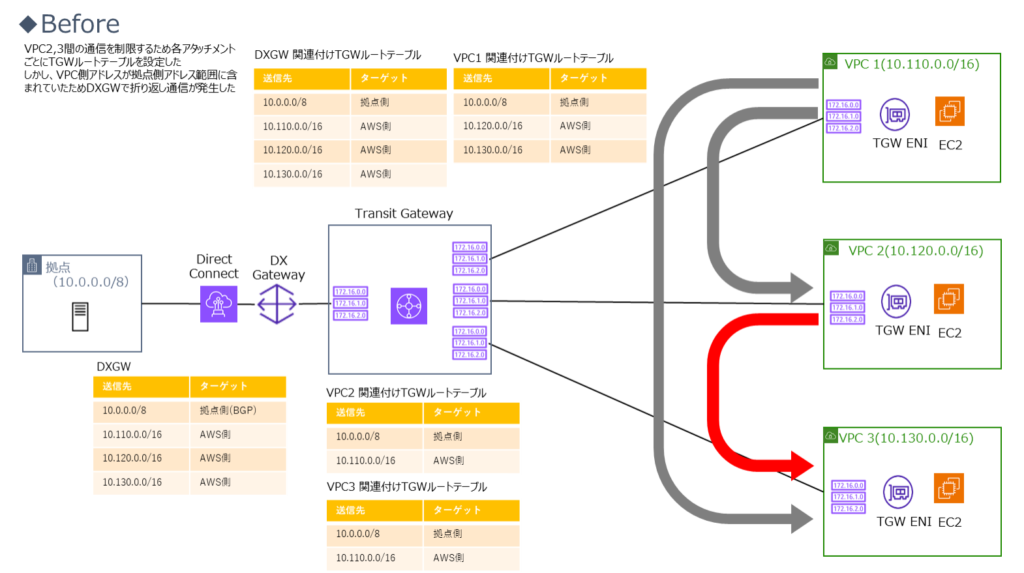

検証に至った背景

Transit Gatewayルートテーブルをそれぞれ作成することで通信制御を行ったが、拠点側ネットワークアドレス範囲がAWS側ネットワークアドレスを含んでおり、DXGWで折り返し通信が発生したため 意図しない通信を防ぐための検証を行った。

各環境について

1. VPC-1

- 拠点、VPC2,3すべてと通信を行う

2. VPC-2&3

- 拠点、VPC1と通信を行うがVPC-2,3間での通信は行わない

3. Transit Gateway

- 各ルートテーブルではDXGWアタッチメントからのルート伝播を設定

4.Direct Connect Gateway

- 許可されたプレフィックスに各VPC CIDRを設定

- 拠点からBGPで経路伝播

システム構成図