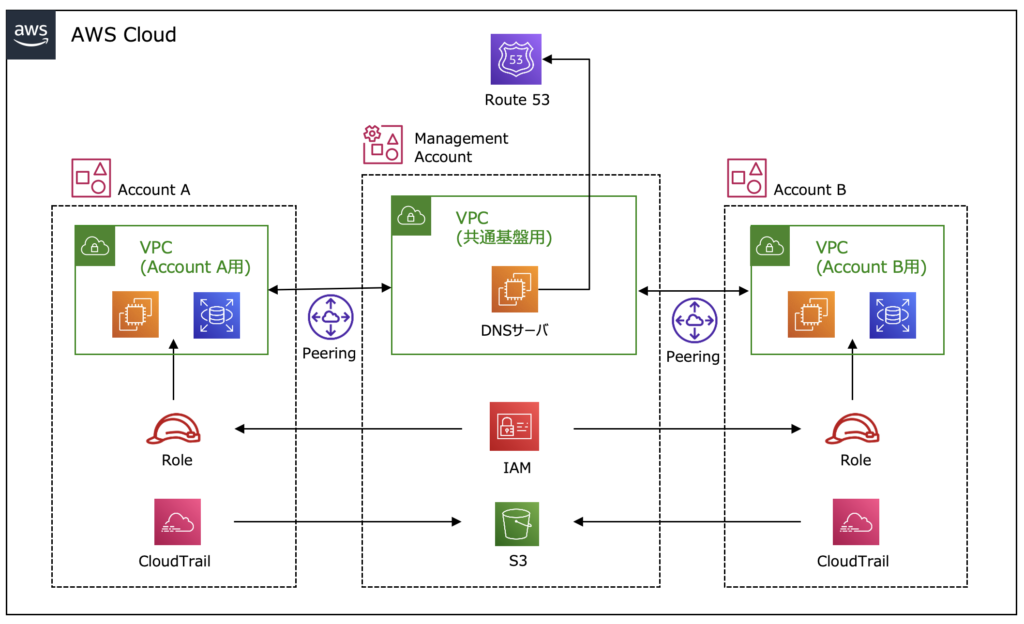

PoC|別アカウント向け共通基盤

検証に至った背景

お客様の開発部署によるアカウント作成が増えていくことを見込んで、メインで利用している運用基盤を保有するAWSアカウントにてAWSアカウント管理の統合を実施することとなった。アカウントを集中管理するにあたって、不正アクセス監査や開発に不要なAWSリソースへのアクセスを制限するセキュリティ対策も併せて実現が必要となった。アカウント統合の実現性及び影響確認が事前に把握したいという要望を受けて検証を行った。

各環境について

1. Management Account

- 共通基盤機能を提供するAWSアカウント

- 共通基盤を利用するアカウントに対し、不要なAWSサービスの利用を制限するためにIAMロールによる権限管理を行う

- DNSサーバがあるVPCは共通基盤を利用するVPCとピアリング接続し、インスタンスからの名前解決リクエストを集中管理する

- DNSサーバは名前解決リクエストをRoute53にフォワードし、名前解決を行う

- 共通基盤利用アカウントのCloudTrailの証跡ログは共通基盤アカウントのS3バケットに保管される

2. Account A&B

- 共通基盤を利用し、アカウントへの直接ログインが禁止されているアカウント

- 共通基盤より用意されたIAMユーザ(各アカウントへクロスアカウントアクセスできるロールを付与されたユーザ)を使用する

- ロールにより許可されたAWSサービスのみを利用することができる